E-mails y contraseñas del gobierno de EEUU encontradas en la web

01 July, 2015

category: Gobierno, Identificación digital, Tarjetas Inteligentes

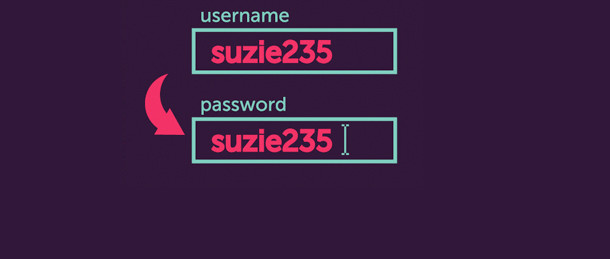

Casi todo el mundo reutiliza contraseñas. Con tantas cuentas que hay que controlar, las contraseñas podrían tener ligeras variaciones – 06 en lugar de 05 ó @ en lugar de a – pero un estudio del 2014 afirma que el 63% de los dueños de negocios en Estados Unidos reutiliza las mismas contraseñas para el login a diferentes sistemas. Un 73% de los empleados a tiempo completo admite también que reutilizan el mismo grupo de contraseñas en línea.

Esto es un juego peligroso porque no todas las bases de datos de contraseñas tienen la misma protección. Su banco puede ser seguro, pero el login de una cuenta de un comentarista o de un boletín de correo electrónico pueden no serlo. Los hackers buscan la fruta de la rama más baja y tratan de utilizar en otros lugares esas credenciales comprometidas.

Es por eso que el último informe de Recorded Future destaca un problema significativo. Esa compañía de información sobre amenazas detectó credenciales de login conectadas a 47 sitios gubernamentales de Estados Unidos a través de 89 dominios únicos. Aunque esto en principio suena horrible – y es muy preocupante – no significa que las credenciales puedan usarse necesariamente para conectarse a sistemas de gobierno.

Las cuentas de correo electrónico a que se refiere el informe son para usuarios de gobierno, pero las contraseñas asociadas son para otros sitios no gubernamentales. Por ejemplo, si un empleado del gobierno creó una cuenta en un sitio de terceros con su correo del trabajo con el propósito de mantener el seguimiento de materiales para un proyecto y después fue hackeada la base de datos de contraseñas de ese sitio, entonces esa información está allí.

Si la contraseña fue utilizada solamente para acceder al sitio, entonces hay poco de qué preocuparse, pero si la reutilización de contraseñas es tan generalizada como se ha informado, entonces hay problemas.

Las credenciales que se han filtrado procedían de una serie de vectores, tanto focalizados como no focalizados. Muchas credenciales fueron incluidas en vertederos de e-mails y contraseñas producto de hackeos que carecían de objetivos dirigidos, y lo que hicieron fue explotar una oportunidad de un sitio de terceros, un servicio o un individuo vulnerables. Ejemplos de esto son el hackeo de un museo de historia natural, un sitio de noticias deportivas y un empleado individual. Con frecuencia esos hackeos aprovechan acciones de libre intercambio para atacar sitios y servidores sin parches.

**¿Y en el caso de PIV?**

Las agencias que han implementado políticas y procedimientos para utilizar PIV tienen menos de qué preocuparse porque los hackers no pueden acceder al sistema sin la tarjeta inteligente. Pero como se afirma en el Informe anual de la Oficina de Administración y Presupuesto de la Casa Blanca al Congreso sobre la Ley Federal de Seguridad de la Información (FISMA), solamente el 41% de las cuentas de las agencias están utilizando PIV, mientras que el resto solo emplea nombre de usuario y contraseña.

Hace 11 años que HSPD-12 abogó por una credencial estándar interoperable a ser usada para el acceso físico y lógico a las instalaciones y sistemas de gobierno. Las credenciales han sido emitidas, es difícil andar por Washington sin ver a alguien con una PIV en el cuello, pero con excepción de un par de agencias destacadas, su empleo es deplorable. Las agencias necesitan avanzar e implementar sistemas que usen tarjetas inteligentes para el acceso a las redes. Ya hace tiempo que esto debiera haber sucedido.