Informe de GSA sobre uso de credenciales de identificación específicas para instalaciones

12 August, 2016

category: Gobierno, Tarjetas Inteligentes

El informe arroja que hay credenciales que son ‘inseguras, no reguladas’

La Oficina del Inspector General de la GSA detectó que muchas de las instalaciones operadas por esa agencia estaban emitiendo credenciales específicas de esos centros que no eran seguras y no cumplían las normas HSPD-12 o FIPS 201.

Durante las visitas de inspección a 14 dependencias administradas por la GSA en cuatro diferentes regiones, los investigadores encontraron que estaban en uso 17 credenciales claramente diferentes para el acceso a los edificios. El número de credenciales para acceso a edificios en uso en las 8,603 dependencias administradas por la GSA no se conocía, no se daba seguimiento a esos datos.

“Esta evaluación detectó que las credenciales de acceso a los edificios son inseguras, no están reguladas, y se emplean frecuentemente en instalaciones administradas por la GSA. La falta de controles internos sobre la emisión de credenciales de acceso a los edificios y la gestión de los sistemas de esas credenciales, incrementa de manera significativa el riesgo de seguridad respecto a accesos no autorizados. El acceso no autorizado a una dependencia federal inrementa el riesgo de que se produzca un evento de seguridad, tales como un tirador activo, un ataque terrorista, y robo de la propiedad gubernamental, así como exposición de información sensible y confidencial”.

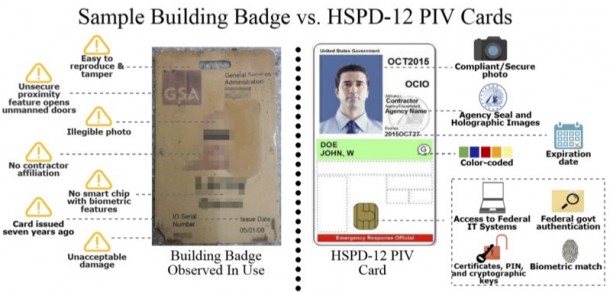

A diferencia de las tarjetas PIV, que emplean controles establecidos por NIST, las credenciales de acceso a edificios son más susceptibles de ser objeto de fraude de identidad, manipulación, falsificación, explotación, y no pueden autenticarse rápidamente por vía electrónica. Muchas tarjetas de código de barra, banda magnética y proximidad pueden ser copiadas y la tecnología utilizada para crearlas, ofrece muy poca o ninguna seguridad de autenticación. Este es un serio riesgo de seguridad porque algunas credenciales de acceso a edificios proveen acceso no acompañado ni verificado a instalaciones federales, señala el informe.

La GSA emite tarjetas PIV para la mayoría de los empleados y contratistas a largo plazo, pero el personal de algunas dependencias administradas por la GSA también emite credenciales de acceso específicas para la instalación que no cumplen con FIPS 201. Esas mismas credenciales pueden permitir acceso sin restricciones a la dependencia.

Por ejemplo, el informe revela que tres de las 11 regiones de la GSA permiten excepciones a la política sobre PIV y no emiten tarjetas PIV a ciertos tipos de contratistas, tales como aquellos que no necesitan tener acceso a los sistemas informáticos de la GSA. En esos casos, GSA no observa la política que requiere se emitan tarjetas PIV a todos los empleados contratistas a largo plazo, emitiendo en su lugar credenciales no PIV para el acceso a edificios.

El Inspector General de la GSA hizo recomendaciones basadas en los resultados del estudio:

- Para instalaciones en las que GSA es el único o primario arrendatario, la agencia debe desarrollar una política para descontinuar la emisión de credenciales locales de acceso a edificios para los empleados y contratistas que deben recibir tarjetas PIV.

- Esa política debe incluir un plan de implementación y transición para recuperar y destruir las credenciales de acceso a edificios emitidas localmente por la GSA.

- La GSA debe desarrollar una solución segura para posibilitar el acceso físico a instalaciones administradas por GSA de aquellos que no necesitan recibir tarjetas PIV.

- Si los Comités de Seguridad de las Instalaciones de un edificio donde la GSA no es el único o primario arrendatario, deciden permitir el uso de credenciales de acceso al edificio, la GSA no debe emitir credenciales locales de acceso a edificios a nombre de las agencias arrendatarias.

La GSA respondió a las recomendaciones diciendo que se está trabajando actualmente para eliminar las credenciales específicas para los sitios.